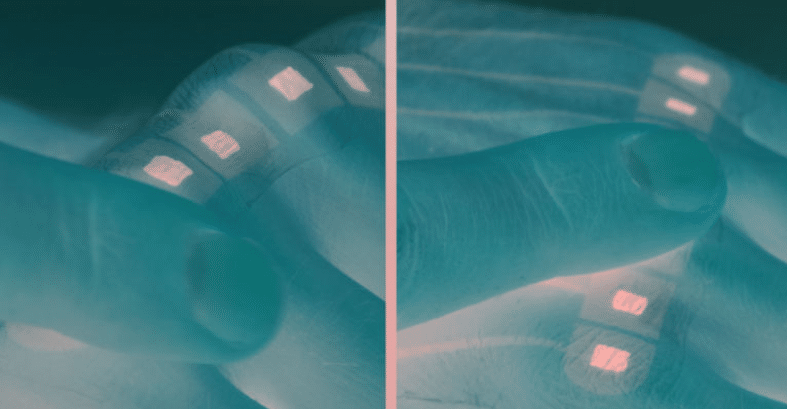

Les campagnes de phishing exploitant des QR codes malveillants se multiplient, indique Trellix. Les chercheurs ont découvert deux nouvelles opérations qui se servent habilement de ceux-ci pour échapper aux antivirus. Toujours très populaire, le QR code est un moyen d’attaque efficace pour les cybercriminels.

Les chercheurs en cybersécurité de Trellix ont constaté une forte recrudescence des QR Codes malveillants depuis la fin de l’année dernière. Dans un rapport publié ce 10 octobre 2023, les experts détaillent deux campagnes de phishing identifiées récemment. Ces deux opérations « utilisent des codes QR comme principal mécanisme pour échapper à la détection ».

Grâce à cette astuce, les pirates n’ont pas besoin de glisser d’adresse URL relayant vers des sites frauduleux dans les courriels de phishing. De facto, la plupart des antivirus ne sont pas en mesure de déceler la présence d’une activité malveillante. Comme l’explique Trellix, les antivirus ont besoin « de texte lisible et d’URL » pour détecter une attaque. C’est une tactique bien connue des cybercriminels.

Comment les pirates cherchent à vous piéger avec un QR code ?

La première campagne de phishing identifiée par Trellix, active depuis mai dernier, vise les utilisateurs de produits Microsoft. Les pirates demandent aux internautes de « prendre des mesures urgentes concernant l’authentification multifacteur ». Pour échapper aux antivirus, les hackers s’appuient uniquement sur des images dans le courriel de phishing. Le texte est en effet visible dans une capture d’écran, aux côtés du QR Code. Dans certains cas, celui-ci est placé dans un PDF en pièce jointe.

Sans surprise, ce texte encourage les victimes à scanner dans les plus brefs délais le QR Code. Celui-ci relaie alors l’internaute vers une plateforme malveillante qui va réclamer ses identifiants et mots de passe. Là encore, les pirates ont mis en place un nouveau mécanisme pour échapper aux antivirus. Ils ont placé un Captcha, où l’utilisateur est invité à effectuer un clic spécifique sur une interface pour prouver qu’il est humain, factice. Ce mécanisme perturbe les outils conçus pour détecter une adresse URL. Selon Trellix, la campagne est « très répandue » et vise « presque tous les secteurs comme le carburant et l’énergie, la finance et la banque, les télécommunications, l’informatique et les logiciels, les soins de santé, les transports et la fabrication ».

Apparue début 2022, la seconde campagne d’hameçonnage vise les internautes qui résident en Chine. Pour endormir la méfiance des victimes, les pirates mettent en avant des « subventions du gouvernement chinois ». Afin de réclamer ces subventions, la victime est invitée à scanner un QR code. Là encore, celui-ci est placé directement dans le mail ou dans une pièce jointe.

« Ce n’est qu’une question de temps avant que l’on remarque également que les QR codes sont livrés dans des pièces jointes moins courantes comme les documents OneNote ou les fichiers HTML », met en garde Trellix.

L’internaute est alors redirigé vers un site de phishing conçu pour aspirer des numéros de cartes bancaires. Pour éviter d’être repérés par les antivirus, les pirates utilisent là encore uniquement des images dans les courriels.

Un vecteur d’attaque très efficace

Largement popularisés depuis la crise de la Covid-19, les QR Codes sont toujours massivement utilisés par les bars, les restaurants ou les annonceurs publicitaires. Sur des affiches, terrasses ou à l’intérieur de magazines, on trouve régulièrement un QR code à scanner pour obtenir un accès à la carte de l’établissement ou obtenir des informations supplémentaires.

D’après une étude de MobileIron, plus de 84 % des détenteurs de smartphones ont déjà scanné un QR code. Plus de 30 % des usagers interrogés affirment avoir utilisé un QR code au cours de la semaine écoulée. Malheureusement, 71 % des utilisateurs admettent être incapables de différencier un code légitime d’un code malveillant. C’est pourquoi MobileIron estime que le QR code représente un danger pour les internautes.

Source : Trellix