C’est un nouveau record pour les ordinateurs quantiques. Dans cette course qui n’en finit pas d’additionner les qubits, un ordinateur nommé Osprey vient d’être mis en avant par IBM. La machine fonctionne en utilisant 433 qubits.

Cette quantité de qubits représente plus du triple du dernier record, établi par la même entreprise. Il passe aussi largement devant l’ordinateur quantique de Google, qui possède « seulement » 53 qubits. Peut-être vous demandez-vous ce qu’est un « qubit », et pourquoi en fait-on toute une affaire ?

Revenons, pour mieux comprendre, au fonctionnement d’un ordinateur. Un ordinateur classique fonctionne sur la base de « bits ». Il s’agit de l’unité d’information la plus élémentaire. Concrètement, un bit peut prendre la valeur 0 ou 1, et c’est sur ces 0 et 1 que reposent tous les codes plus complexes des ordinateurs (binaires). Un ordinateur quantique, lui, fonctionne un peu différemment, puisqu’il utilise des « qubits ». Ceux-ci sont des unités d’information qui peuvent être en quelque sorte à la fois 0 et 1, dans une superposition d’états, en plus des états de base 0 et 1. Cette possibilité a été découverte en se basant sur des principes de physique quantique.

La superposition d’états permet d’utiliser d’autres phénomènes quantiques, tels que l’intrication quantique. Il s’agit d’enchevêtrer les qubits de manière à ce qu’ils ne forment qu’un seul système. De cette façon, même s’ils sont éloignés les uns des autres, il est toujours possible de connaître l’état d’un qubit en mesurant celui d’un autre qui est intriqué avec lui. Ce principe est requis pour tout calcul quantique. L’intérêt d’un ordinateur quantique est la puissance de calcul énorme qu’il peut déployer. Évidemment, plus on ajoute de qubits, plus cette puissance augmente, d’où l’engouement pour ces ordinateurs qui en ajoutent de plus en plus.

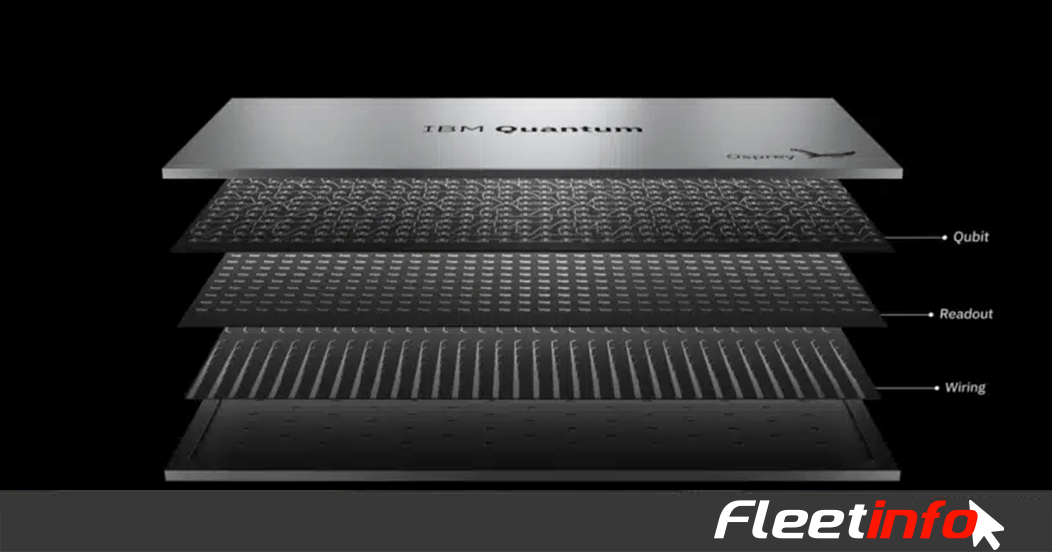

Mais « ajouter des qubits » n’est pas si simple que cela. En effet, ces unités, qui sont plus concrètement des atomes, peuvent être aisément perturbées par les forces exercées sur eux par les qubits voisins. Il faut donc réaliser la subtile prouesse de les aligner de façon à ce qu’ils interagissent dans une puce informatique tout en évitant qu’ils ne soient perturbés.

Des applications concrètes à venir ?

Pour exercer un contrôle précis, les qubits d’Osprey sont donc connectés, explique IBM, à des dispositifs électroniques conventionnels. De plus, cet ordinateur quantique utilise des circuits de superconducteurs qui ont l’avantage de très bien conduire l’électricité. En revanche, ils ne peuvent fonctionner qu’à -273 °C. Un dispositif de réfrigération a donc spécialement été mis en place, et les scientifiques exercent une surveillance aiguë des variations de température. De nombreux ajustements sur la partie hardware (matériel) devraient assurer une plus grande stabilité.

La puissance de la nouvelle machine d’IBM devrait permettre, selon les mots de Jay Gambetta, physicien chez IBM, « de faire des choses (concrètes) avec ces machines ». En effet, jusqu’ici, les ordinateurs quantiques ont surtout été développés dans une optique de recherche, mais il n’est pas simple de faire la transition vers des usages concrets. Dario Gils, directeur de la recherche d’IBM, a annoncé à l’agence de presse Reuters que la société était aussi sur la bonne voie pour lancer un ordinateur avec plus de 1000 qubits. Pour cette mise à l’échelle plus poussée, ses équipes et lui travaillent cependant sur une nouvelle approche.