(LQ 2021, c. 25 ou la « Loi 25 ») La Loi modernisant des dispositions législatives en matière de protection des renseignements personnels

Plusieurs entreprises traitent encore les renseignements personnels de leurs employés, clients et partenaires, sans se préoccuper réellement de les protéger adéquatement.

BLOGUE INVITÉ. Je serais bien étonné d’apprendre que vous n’avez encore jamais entendu parler de la Loi modernisant des dispositions législatives en matière de protection des renseignements personnels (aussi appelé projet de loi 64, qui est devenu la loi 25 une fois sanctionnée à l’Assemblée nationale en septembre 2021).

Cette réforme législative fait du Québec la première province canadienne à moderniser son régime de protection des renseignements personnels aux réalités technologiques actuelles. Le Canada va emboîter rapidement le pas, avec le dépôt récent du projet de loi C-27.

Dès le 22 septembre 2022, votre entreprise fera face à de nouvelles obligations légales liées à la loi 25. Un manquement à ces obligations exposera votre entreprise à des sanctions importantes, pouvant atteindre un montant maximal de 25 millions de dollars ou 4% de votre chiffre d’affaires mondial.

La loi 25 propose de nouvelles obligations qui devront être rencontrées graduellement sur une période de trois ans. Les premières exigences devront être rencontrées dès le 22 septembre 2022. Des exigences supplémentaires viennent s’ajouter le 22 septembre 2023 et 2024. Ces exigences seront applicables à toutes les entreprises privées qui collectent des renseignements personnels.

Dans cet article, je vous propose quelques actions concrètes pour rendre votre entreprise conforme aux premières exigences, éviter les sanctions et surtout mieux protéger les données de ceux qui vous font confiance.

Avez-vous votre responsable de la protection des renseignements personnels?

Dès le 22 septembre 2022, vous devrez identifier formellement un responsable de la protection des renseignements personnels et établir son rôle et ses responsabilités.

Ce responsable devrait connaître la nature des renseignements personnels que votre entreprise détient, traite et communique. Il devrait aussi savoir qui peut avoir accès à ces renseignements personnels et pour quels motifs.

C’est aussi ce responsable qui devra produire et mettre en place des politiques et des pratiques qui encadrent la gouvernance des renseignements personnels, par exemple, les règles de conservation et de destruction et la centralisation des données sensibles pour en faciliter la protection et la surveillance.

Avez-vous déterminé ce que constitue un incident de confidentialité?

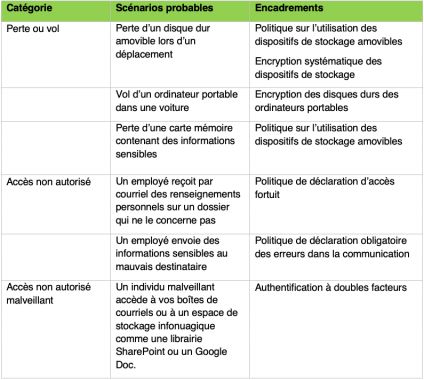

Par exemple, quels sont les scénarios potentiels de vols ou de pertes de renseignements personnels pour votre entreprise. Le tableau suivant est un exemple de méthode simple pour identifier les incidents potentiels, les règles à mettre en place pour en réduire la probabilité d’occurrence et les impacts sur votre entreprise, vos employés, vos clients et vos partenaires.

Êtes-vous en mesure de détecter un incident de confidentialité?

La loi vous demande de tenir un registre des incidents de confidentialité. Pour tenir un registre, il faut être en mesure de détecter ces fameux incidents. Voici quelques pistes de solution:

Sensibiliser vos employés à déclarer immédiatement les accès qu’ils pourraient avoir à des renseignements personnels qui ne les concernent pas. Une simple boîte courriel (acces_dangereux@votreentreprise.ca) avec un programme de récompense pourrait faire des miracles.

Identifier les emplacements où les informations sensibles doivent se trouver, éviter d’en faire des copies et éviter de les communiquer par courriel. Sensibiliser vos employés à déclarer les informations sensibles qui se trouvent ailleurs qu’à l’endroit désigné.

Dans la mesure du possible, dotez-vous de système de détection et de réponse aux incidents de cybersécurité. Ces services sont plus abordables qu’on le croit. Assurez-vous que votre fournisseur de services détecte les incidents, prend en charge la remédiation et vous communique sur une base régulière les incidents, incluant ceux concernant la confidentialité.

Inscrivez chaque incident dans le registre avec suffisamment d’informations pour démontrer que vous avez fait une analyse suffisante de l’incident et que vous avez répondu à l’incident de façon à réduire les préjudices.

Êtes-vous prêt à réagir en cas d’incident?

La préparation à un incident est un facteur de succès. Malgré la bonne volonté, il est possible que votre entreprise subisse un incident de cybersécurité impliquant des renseignements personnels. La pire chose est de faire comme si ce n’était pas arrivé.

Mettez en place des procédures pour répondre aux incidents rapidement. Ces procédures dictent la marche à suivre lors d’un incident. Votre capacité à démontrer que vous avez agi promptement pourra constituer un facteur atténuant si vous deviez être sanctionné en raison d’un manquement à vos obligations légales.

Connaissez-vous vos obligations de divulgation en cas d’incident?

La loi vous exige aussi de faire le signalement d’un incident à la Commission d’accès à l’information ainsi qu’aux personnes concernées si l’incident présente un risque de préjudice sérieux pour les victimes. Il faut se doter d’une méthode pour évaluer la gravité d’un incident de confidentialité.

Dans le cas où un employé aurait communiqué une soumission pour un projet contenant des renseignements personnels aux mauvais clients, est-ce que le préjudice est sérieux? Qui doit l’évaluer? Quand et comment cela doit être fait?

Je vous recommande d’établir une échelle de gravité en fonction de paramètres comme le volume d’informations sensibles compromises, la nature des informations compromises ainsi que les acteurs impliqués dans l’incident. Cette méthode d’évaluation vous permettra de démontrer que chaque incident a été analysé sérieusement.

Si, après analyse, vous décidez que l’incident nécessite une divulgation. Il faut prévoir comment et par qui sera produite cette divulgation. Il faut éviter d’ouvrir la porte à des recours légaux en laissant penser que l’incident aurait potentiellement été causé par une négligence.

Si vous avez souscrit à une assurance cyberrisque, il est possible que votre assureur puisse vous proposer les services d’un «breach coach», sinon votre fournisseur de services en cybersécurité pourra peut-être vous aider avec l’aide de vos conseillers juridiques.

La proactivité est la clé

Trop d’entreprises attendent malheureusement d’être la proie d’une cyberattaque ou de subir un incident pour agir. Le constat est toujours le même: nous aurions dû être proactifs. Comment faire? Il n’y a malheureusement pas de solution miracle.

Je vous suggère pour commencer d’analyser mes cinq recommandations et d’identifier les écarts avec votre situation actuelle. Faites un plan et exécutez. Si vous n’avez pas les ressources qualifiées au sein de votre entreprise, allez chercher l’aide d’un partenaire.

Enfin, il ne faut jamais oublier l’importance d’une bonne préparation. Plus votre plan de réponse aux incidents est détaillé et plus vos employés sont sensibilisés à l’importance de le suivre à la lettre, que ce soit par des formations ou des exercices de simulation d’incidents, plus votre entreprise sera en mesure d’avoir la situation sous contrôle lors d’un réel incident et de minimiser le plus possible les risques de préjudice.

Vous pourrez ainsi démontrer facilement que vous avez pris les mesures adéquates pour protéger les renseignements personnels que vous détenez et que vous agissez de manière diligente dans votre gestion d’un incident.

Contactez-nous, notre équipe est en mesure de vous aider!

Montréal | Laval | Laurentides | Lanaudière | Mauricie 1-855-836-4877

SOURCE: LESAFFAIRES.COM

*Cet article a été rédigé en collaboration avec Me Ariane Ohl-Berthiaume, Responsable des affaires juridiques chez Mondata.

500 apps Android en danger : le virus Godfather est de retour, et il est encore plus dangereux

Windows 11 : comment utiliser « Click to do », les Actions par clic animées par l’IA des PC Copilot+ ?

ASTUCE: Windows 11 : comment retrouver facilement votre mot de passe Wi-Fi