« L’une des menaces les plus répandues actuellement ». C’est la phase qu’a utilisée en 2020 la branche cybersécurité du département de la sécurité intérieure des États-Unis pour désigner le malware connu sous le nom d’Emotet. Après une longue absence, il est malheureusement de retour.

Identifié pour la première fois en 2014 comme un cheval de Troie assez basique, Emotet s’est transformé en un malware redoutable capable d’installer d’autres logiciels malveillants sur les PC infectés. En 2020, il a réussi à s’infiltrer dans le ministère de la Justice du Québec, avant d’intensifier ses attaques contre les gouvernements français, japonais et néozélandais. Après plusieurs mois d’absence, il est de retour pour vous jouer un mauvais tour.

Emotet a un nouveau tour dans son sac

Une des marques de fabrique du malware Emotet consiste à envoyer des emails malveillants qui semblent venir d’un contact connu en s’adressant au destinataire par son nom et en faisant semblant de répondre à une discussion précédente. Il incite ensuite les utilisateurs à cliquer sur des liens ou activer des macros (série d’instructions regroupées dans une seule commande/raccourci) dangereuses dans les documents Microsoft Office joints.

Afin d’échapper aux différents systèmes de sécurité, Emotet a une nouvelle méthode : joindre un document Word dans lequel on retrouve à la fin une énorme quantité de données superflues (une série de zéros par exemple). L’objectif est ici de joindre un fichier qui pèse plus de 500 Mo, ce qui est suffisamment lourd pour empêcher certaines solutions de sécurité d’analyser le contenu du document.

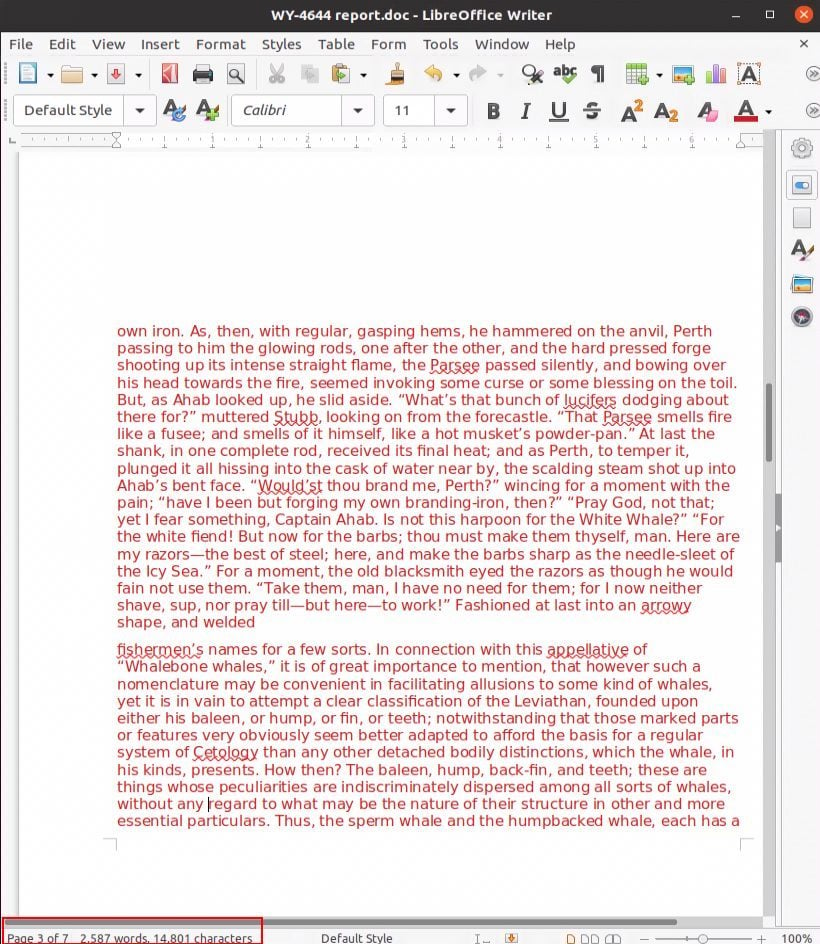

Une variante de cette méthode, connue sous le nom de « remplissage binaire » ou « pompage de fichier », consiste à écrire du texte en blanc sur fond blanc pour qu’il ne soit pas visible. N’importe quel texte peut faire l’affaire, comme on peut le voir ci-dessus avec un extrait du roman Moby Dick d’Herman Melville.

Au-delà du poids du fichier, le texte ajouté par les pirates qui utilisent Emotet permet d’éviter d’être automatiquement écarté par les différentes solutions de sécurité. En effet, ces dernières marquent systématiquement les fichiers Microsoft Office qui ne contiennent qu’une macro et une image. Le texte permet ainsi au fichier de passer entre les mailles du filet.

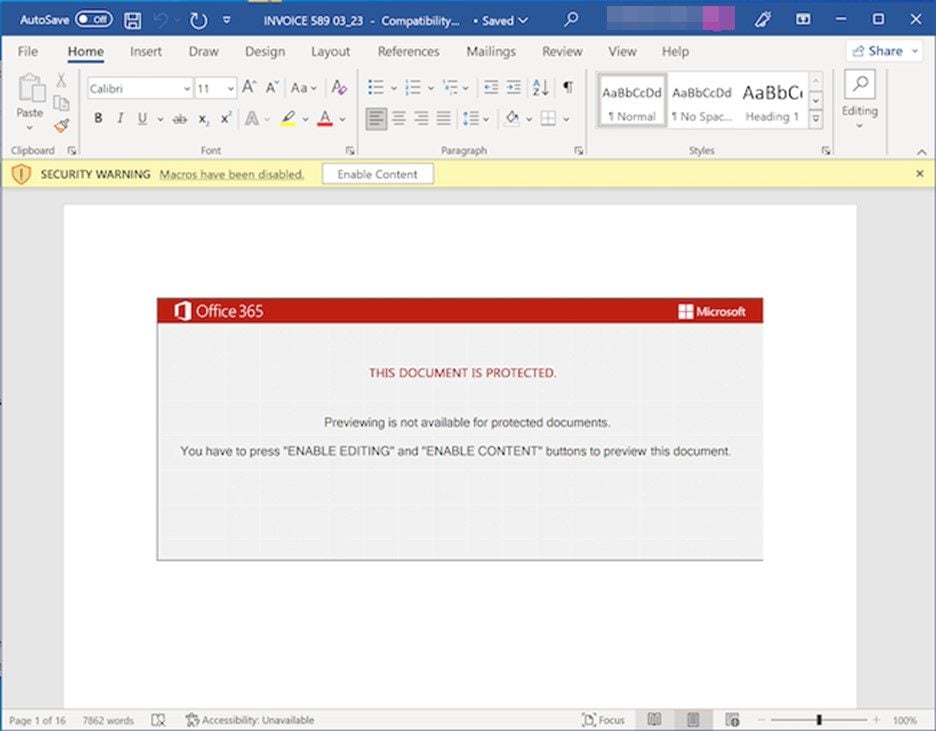

Une fois les fichiers ouverts, les documents Word contiennent une image indiquant que le contenu n’est pas accessible, à moins que l’utilisateur ne clique sur le bouton « activer le contenu ». Effectuer cette action a pour conséquence d’annuler la valeur par défaut de Word qui désactive les macros téléchargées depuis Internet.

Une fois exécutée, la macro force alors Office à télécharger un fichier .zip depuis un site web légitime piraté. Lorsqu’il est décompressé, un fichier DLL infecté est installé. Ce dernier est une bibliothèque qui contient du code et des données pouvant être utilisés simultanément par plusieurs programmes.

Après avoir infecté la machine de la victime, le malware est en mesure de voler les mots de passe et autres données sensibles. Emotet peut ensuite copier les conversations emails reçues sur les machines infectées et les utiliser pour envoyer des spams aux contacts des victimes, qui seront infectés à leur tour.

Le meilleur moyen de se prémunir de ces attaques est de ne jamais activer les macros dans un document reçu par email, à moins d’avoir contacté la personne qui vous l’a envoyé par un autre moyen de communication.

Source : Trend Micro