Depuis 2021, les entreprises se sont associées pour faire progresser la technologie subterahertz, en anticipant l’arrivée de la 6G.

Un groupe d’entreprises de télécommunications japonaises a développé un gadget sans fil 6G haut débit capable de transporter des données jusqu’à 20 fois la vitesse de la 5G.

L’appareil peut transmettre des données à 100 gigabits par seconde (Gbps), à des distances allant jusqu’à 330 pieds (100 mètres).

Quatre sociétés, à savoir DOCOMO, NTT Corporation, NEC Corporation et Fujitsu, ont formé un consortium pour le projet. Depuis 2021, ces entreprises collaborent à la recherche et au développement concernant les appareils subtérahertz, prévoyant l’aube de l’ère 6G.

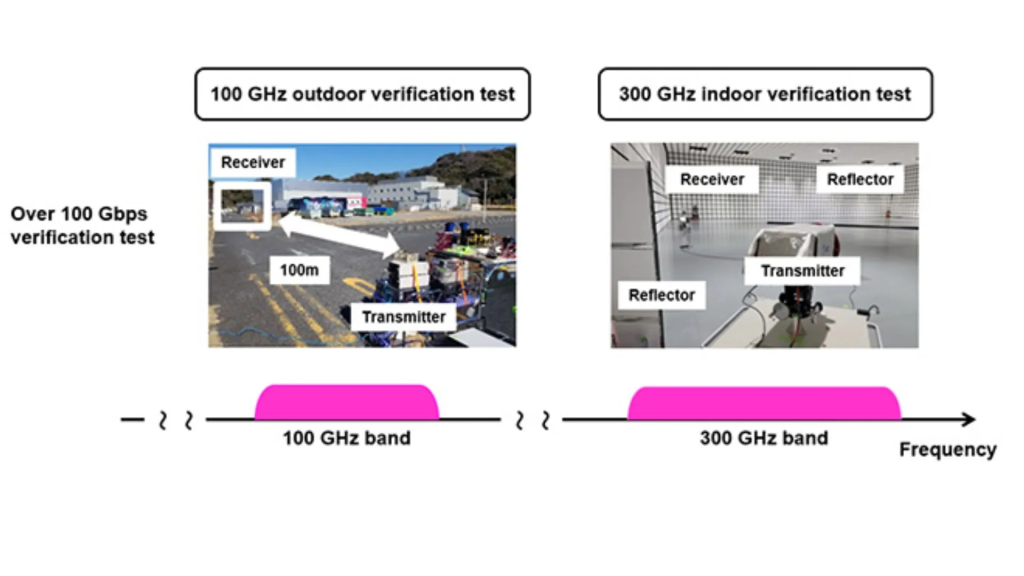

Selon les sociétés, les tests ont permis d’obtenir « des transmissions ultra-rapides de 100 Gbit/s dans les bandes 100 GHz et 300 GHz à des distances allant jusqu’à 100 mètres », indique un communiqué.

Défis liés aux frontières des fréquences

Les gammes de fréquences du spectre électromagnétique dans lesquelles fonctionnent la 5G et la 6G constituent la principale distinction entre elles. Des vitesses plus rapides sont généralement associées à un fonctionnement dans des bandes plus élevées.

Les transmissions 5G sont généralement diffusées dans des fréquences inférieures à 6 GHz et étendues à des bandes d’environ 40 GHz, appelées « bandes d’ondes millimétriques ».

Cependant, les bandes de fréquences plus élevées appelées bandes « sub-térahertz », qui se situent entre 100 et 300 GHz, devraient être utilisées par la 6G.

Test de vérification dans les bandes 100 GHz et 300 GHz. Test de vérification dans les bandes 100 GHz et 300 GHz.

Les fréquences nettement plus élevées de la bande subtérahertz nécessiteraient des appareils sans fil complètement différents, qui sont désormais créés de toutes pièces, contrairement aux 28 GHz et aux autres bandes millimétriques utilisées dans les systèmes 5G existants.

Selon les entreprises, le projet devra surmonter un certain nombre d’obstacles importants pour réussir, notamment déterminer les normes de performance précises que doivent respecter les appareils sans fil fonctionnant dans la bande sub-térahertz, puis créer ces appareils.

Technologie pionnière dans le domaine subtérahertz

Pour rendre possibles les appareils 6G à haut débit, les quatre sociétés participantes ont chacune apporté une contribution significative à l’avancement de la technologie subtérahertz.

DOCOMO a effectué des analyses approfondies des configurations de systèmes sans fil pour les applications de télécommunications 100 GHz. Par la suite, ils ont conçu un équipement de transmission sans fil capable de fournir des débits de données allant jusqu’à 100 Gbit/s sur une portée de 100 mètres.

NTT a poursuivi le développement d’équipements sans fil haut de gamme tout en concentrant ses efforts sur les appareils 300 GHz. Leur réussite a abouti au développement d’un dispositif sans fil haut de gamme dans la bande 300 GHz, capable de canaliser 100 Gbit/s par canal sur 100 mètres.

NEC a consacré ses ressources à la recherche de solutions de systèmes sans fil spécifiques à la bande 100 GHz. Une antenne réseau active à plusieurs éléments (APAA) complexe avec plus de 100 éléments d’antenne a été créée à la suite de ce projet.

Fujitsu s’est concentré sur le développement de nouvelles technologies pour les semi-conducteurs composés. Leurs travaux ont conduit à des innovations qui ont permis d’amplifier les signaux dans les bandes 300 GHz et 100 GHz avec une efficacité et un rendement élevés.

Notamment, grâce à un amplificateur à haut rendement, Fujitsu a atteint le rendement énergétique le plus élevé au monde, ce qui est essentiel pour augmenter les portées de communication tout en réduisant la consommation d’énergie.

Ce développement des technologies avancées 6G a des ramifications importantes. La capacité atteinte équivaut à cinq films HD pouvant être diffusés sans fil chaque seconde, ce qui ouvre une multitude d’utilisations possibles pour les vitesses de transfert de données.

Les experts soulignent que les possibilités sont illimitées lorsqu’il s’agit d’offrir une connectivité transparente pour les technologies futures, permettant des applications allant du streaming vidéo ultra-HD au contrôle en temps réel dans les véhicules autonomes, ainsi que des demandes croissantes de communication.